彻底注销中国广电了,byebye

今天把最后一张中国广电卡也注销了,以前用中国广电时,速度和流量都非常的好,真的是良心、顺心。 但是最近半年开始,中国广电的卡,不仅速度无法保证,甚至有些地区连5G都无法注册。仔细分析后,发现中国移动共享的N41频段,只给了10Mhz,限速多数只有30M-50Mbps,甚至个别地区移动占用了中国广电

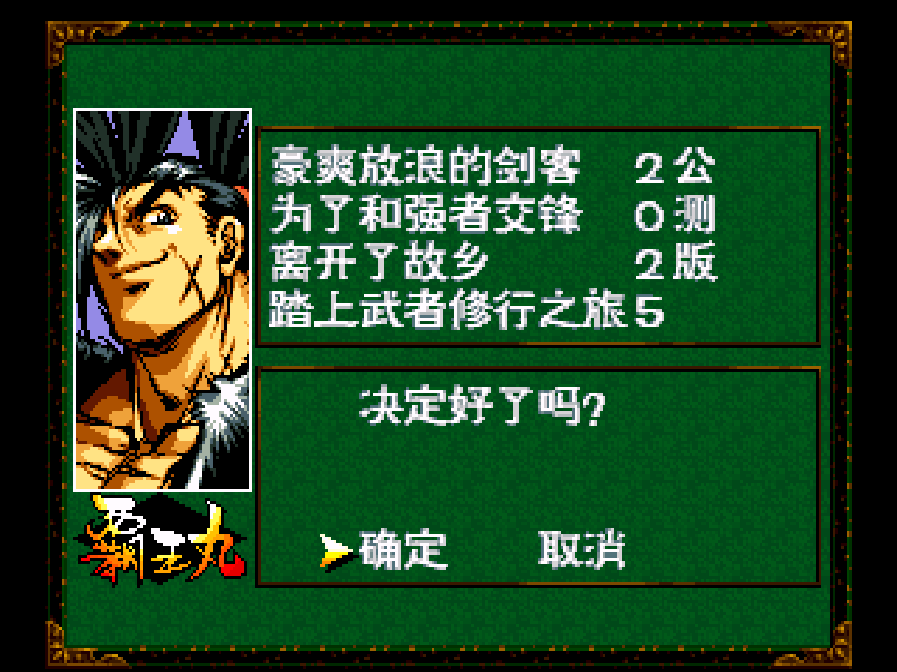

真说侍魂 NEOGEOCD 汉化公测版发布

发布信息 联合发布: SGGG汉化组(bbs.chinaemu.org/read-htm-tid-129828.html) 模拟游戏中文数据站(dat.emugif.com/) 友情联合发布: 湮没骑士の镇魂歌(space.bilibili.com/21221871) 汉化成员:

复活了Dragalia Lost的资源图

个人站嘛,反正也就是人气低下的,干脆当黑历史备份站好了。 黑历史的资源一直就是CrossGate《魔力宝贝》的,现在终于有陪伴的了。 任天堂运营的游戏DragaliaLost《失落的龙约》,于2022年11月30日终止运营,游戏的画风还是非常不错的,虽然有作者在国外提供了资源,但对于国内的玩

祝贺2025年新年快乐

感谢大家陪本站走过了2024年,过去的一年内,站长遇到各种现实上的麻烦和波折,总算一一的慢慢理顺过来,也因为大家的支持,小站才能在夹缝中生存下去。 现在的网站已经没有了任何的成本收入模式,同时因为各种国内毒瘤网站恶意刷排名、刷流量、恶意洗劫搜索引擎、加上国内的搜索引擎无良的态度、不遵守robots

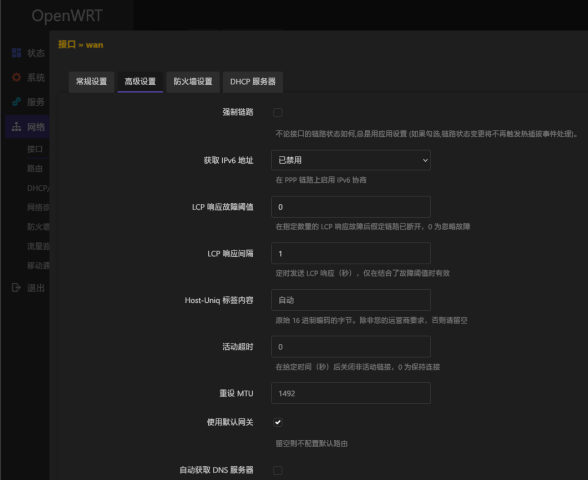

OpenWRT IPv6 正确配置方法

在网上找了一堆相关的配置教程和方法,发现基本上都是错误的,都根本就没有说清楚是什么情况。 基本上配置 OpenWRT 的 IPv6 后,都可能会发现一个问题,就是 OpenWRT 上有 IPV6 的连接,下级机器也能收到地址分配,但是就是会出现 IPV6 链路不通,无法访问 IPV6 外网的情况,

短信转发lua更新

感谢朋友支援的新玩意Air780EPV,支持VoLTE,可以让短信走在VoLTE的数据链上,避免因为以后因为2G/3G退网,造成无法接收短信的情况出现。 结果使用中发现,这东西官方的支持真的拉垮,固件更新跟不上,支持跟不上,满网爬,总算找到了一个支持VoLTE的非官方固件,烧录完毕,将自己原来

中国广电在线销户方法

其实中国广电也是有在线销户的入口的,不需要去营业厅办理。 最近把原来那张不用的广电销户,一直在给我说违约金什么的,现在无意中在一个很偏的地方,我直接找了线上客服,说要销户。客服刚刚开始也是在说,必须到营业厅销户,并且问我现在在哪里,我就报了现在所处的地方,然后客服查询一会儿,表示我所在的地方很

2024年新年快乐

又是新的一年,本站又多存活了一年。感谢大家支持,新年快乐!

中过奥氏新冠了

估计到了,躲不过,中招了,暂时休养,后续好了,再发心得吧 完全恢复了,全程一共32天。 发烧:1天 全身酸痛:2天 没有味觉:和发烧同步1天 流鼻涕:4天 弱咳:14天 转阴:14天 胸肌酸:14天

被中国广电恶心到了

前面都已经在吐槽中国广电的垃圾信号了,今天看到出了一个精彩球迷的套餐,就打电话到10099去问问转套餐资费的事。 对方明确回复: 1 改套餐没有问题,可以修改。 2 修改套餐要补交违约金,你前面的6折是新户协议12个月才有的,你转套餐,要补交原来已经享受过的优惠总和。 3 你转套餐,原来